Для этого достаточно подключиться к Bluetooth

Через Bluetooth хакеры в состоянии взломать почти все гаджеты. Как рассказал РИА Новости ведущий аналитик в сфере кибербезопасности крупного оператора связи Джамил Меджидов, взломщик может сформировать клон доверенной сети жертвы. К этой сети автоматически подключится мобильное устройство - смартфоны, устройства "умного дома", планшеты.

Для взлома используются программы, позволяющие найти вблизи активные Bluetooth-соединения и посмотреть, к каким сетям гаджет подключался раньше

Применение такой схемы позволяет управлять устройством, компрометировать любую информацию, размещённую на нём, или просто вывести гаджет из строя. Хакер сможет перехватывать данные, менять их и загружать вредоносное ПО.

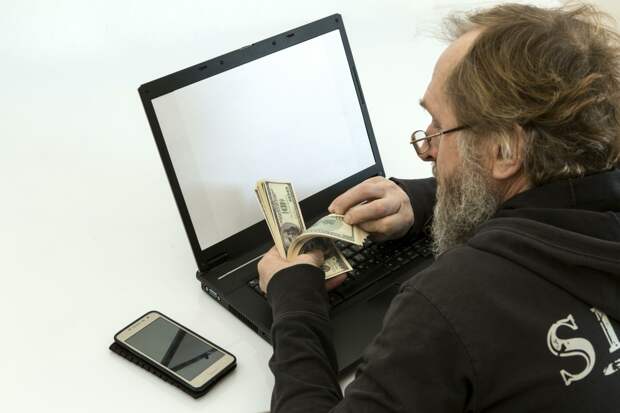

Чаще всего такие атаки на чужие гаджеты производятся с обычного ноутбука, оснащённого недорогим Bluetooth-адаптером, в общественных местах.

Для защиты от таких атак эксперт рекомендует без необходимости не включать Bluetooth и отключить функции обмена данными в настройках приложений. Активировать эти возможности можно только когда пользователь связывается с надёжным источником.

Кроме того, на устройствах нужно устанавливать надёжные пароли. Поможет защититься и регулярное обновление - разработчики постоянно усиливают защиту гаджетов от внешних атак.

Свежие комментарии